Contenu

- Définition - Que signifie gestion des identités et des accès (IAM)?

- Introduction à Microsoft Azure et au nuage Microsoft | Tout au long de ce guide, vous apprendrez ce qu'est le cloud computing et comment Microsoft Azure peut vous aider à migrer et à exploiter votre entreprise à partir du cloud.

- Techopedia explique la gestion des identités et des accès (IAM)

Définition - Que signifie gestion des identités et des accès (IAM)?

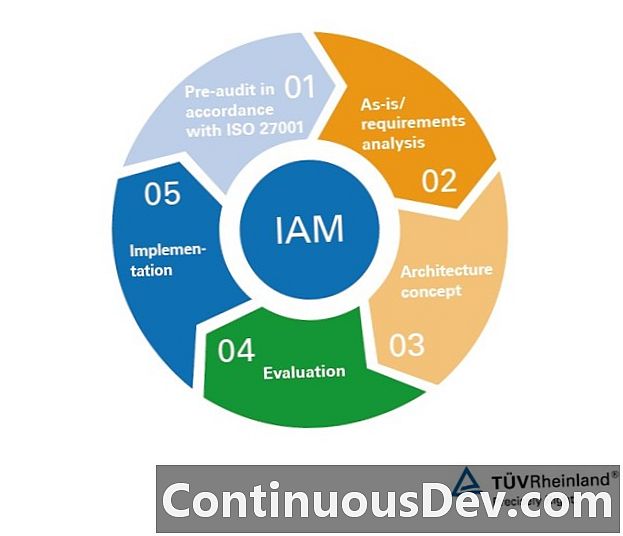

La gestion des identités et des accès (IAM) est le processus utilisé par les entreprises et les organisations pour accorder ou refuser à leurs employés et à d’autres personnes l’autorisation de sécuriser des systèmes. IAM est une intégration de systèmes de flux de travail qui implique des groupes de réflexion organisationnels qui analysent et assurent le fonctionnement efficace des systèmes de sécurité. Les stratégies, procédures, protocoles et processus sont tous liés à IAM. Les applications d'identité et de sécurité sont également des considérations importantes.

IAM vérifie les demandes d'accès des utilisateurs et accorde ou refuse l'autorisation aux documents protégés de l'entreprise. Il traite également de diverses fonctions administratives, notamment des problèmes de mot de passe, et aide à superviser la gestion de l'identité des employés. Les normes et les applications d'IAM incluent la maintenance des cycles de vie des utilisateurs, divers accès aux applications et des connexions uniques.

Introduction à Microsoft Azure et au nuage Microsoft | Tout au long de ce guide, vous apprendrez ce qu'est le cloud computing et comment Microsoft Azure peut vous aider à migrer et à exploiter votre entreprise à partir du cloud.

Techopedia explique la gestion des identités et des accès (IAM)

IAM présente plusieurs avantages, notamment des améliorations de la valeur métier et de la sécurité, une productivité accrue et une réduction de la charge de travail du personnel informatique. Les entreprises utilisent IAM pour se conformer aux meilleures pratiques, que ce soit dans les domaines de la santé, de la finance ou dans d’autres domaines.Les normes de meilleures pratiques utilisées dans plusieurs domaines organisationnels exigent la protection des enregistrements, ce qui devient de plus en plus important à mesure que de plus en plus d'organisations adoptent l'interopérabilité dans les systèmes d'archives confidentielles.