Contenu

- Définition - Que signifie menace persistante avancée (APT)?

- Introduction à Microsoft Azure et au nuage Microsoft | Tout au long de ce guide, vous apprendrez ce qu'est le cloud computing et comment Microsoft Azure peut vous aider à migrer et à exploiter votre entreprise à partir du cloud.

- Techopedia explique Advanced Persistent Threat (APT)

Définition - Que signifie menace persistante avancée (APT)?

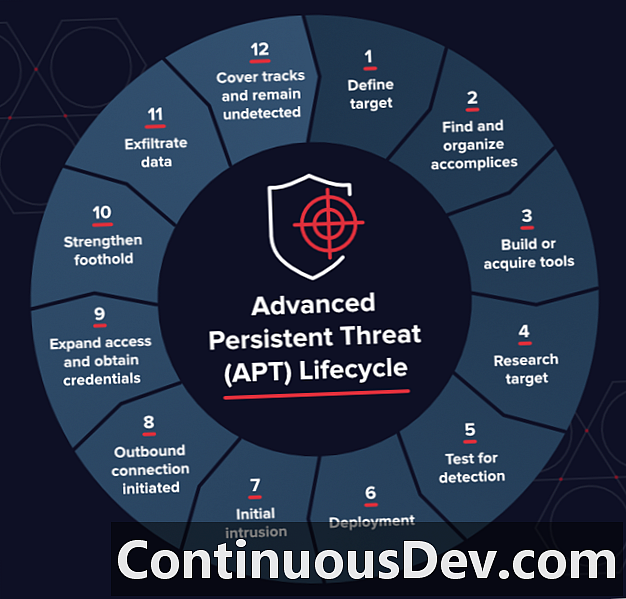

Une menace persistante avancée (APT) fait référence à une cyberattaque lancée par un attaquant disposant de moyens, d'une organisation et d'une motivation substantiels pour mener une attaque soutenue contre une cible. Un APT est avancé en ce sens qu’il utilise la furtivité et de multiples méthodes d’attaque pour compromettre la cible, ce qui est souvent une ressource de grande valeur pour une entreprise ou un gouvernement. L'attaque est difficile à détecter, à supprimer et à attribuer.Une fois que la cible a été atteinte, des portes arrière sont souvent créées pour fournir à l'attaquant un accès permanent au système compromis. Un APT est persistant, car l'attaquant peut passer des mois à recueillir des informations sur la cible et à s'en servir pour lancer plusieurs attaques sur une période prolongée. Il est menaçant, car les auteurs recherchent souvent des informations extrêmement sensibles, telles que la configuration de centrales nucléaires ou des codes permettant de percer des entreprises de défense américaines.

Introduction à Microsoft Azure et au nuage Microsoft | Tout au long de ce guide, vous apprendrez ce qu'est le cloud computing et comment Microsoft Azure peut vous aider à migrer et à exploiter votre entreprise à partir du cloud.

Techopedia explique Advanced Persistent Threat (APT)

Un APT a trois objectifs principaux:

- Vol d'informations sensibles de la cible

- Surveillance de la cible

- Sabotage de la cible

L’attaquant espère pouvoir atteindre ses objectifs sans être détecté.

Les auteurs d'APT utilisent souvent des connexions de confiance pour accéder aux réseaux et aux systèmes. La connexion de confiance peut être un initié sympathique ou un employé involontaire victime d'une attaque de phishing.

Les APT diffèrent des autres cyberattaques de plusieurs manières:

- Ils utilisent souvent des outils personnalisés et des techniques d'intrusion, telles que des exploits de vulnérabilité, des virus, des vers et des rootkits, conçus spécifiquement pour pénétrer dans l'organisation cible.

- Ils se produisent sur de longues périodes au cours desquelles les assaillants se déplacent lentement et silencieusement pour éviter toute détection.

- Ils sont conçus pour répondre aux besoins d'espionnage et / ou de sabotage, impliquant généralement des acteurs secrets de l'État.

- Ils s'adressent à un nombre limité de cibles de grande valeur, telles que les installations gouvernementales, les entrepreneurs de défense et les fabricants de produits de haute technologie.