Contenu

- Définition - Qu'est-ce que “Zero-Day Exploit” signifie?

- Introduction à Microsoft Azure et au nuage Microsoft | Tout au long de ce guide, vous apprendrez ce qu'est le cloud computing et comment Microsoft Azure peut vous aider à migrer et à exploiter votre entreprise à partir du cloud.

- Techopedia explique son exploit du jour zéro

Définition - Qu'est-ce que “Zero-Day Exploit” signifie?

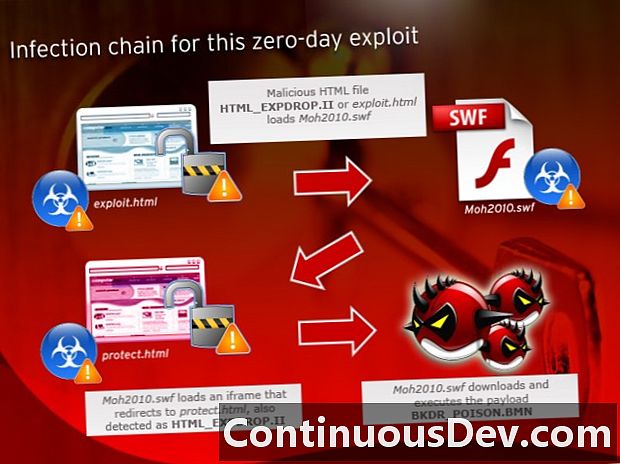

Un exploit de type «jour zéro» consiste à cibler des vulnérabilités informatiques spécifiques parallèlement à une annonce générale identifiant la vulnérabilité de sécurité explicite dans un logiciel. Lorsque la vulnérabilité d'un logiciel est identifiée, les informations sur sa nature sont transmises à une personne ou à une société de logiciels spécifique et un recours sécurisé est mis en œuvre de manière urgente. C'est au cours de cette période précieuse qu'une attaque peut se produire si la vulnérabilité est annoncée à l'ensemble du public. Le temps nécessaire à la résolution du problème peut être plus long que nécessaire pour faire passer le mot, ce qui fournit un conseil aux pirates qui pourraient être à la recherche de ce type d'opportunités.

Introduction à Microsoft Azure et au nuage Microsoft | Tout au long de ce guide, vous apprendrez ce qu'est le cloud computing et comment Microsoft Azure peut vous aider à migrer et à exploiter votre entreprise à partir du cloud.

Techopedia explique son exploit du jour zéro

Une fois qu'une vulnérabilité informatique est exposée au grand public, il existe un risque très réel que des parties malveillantes exploitent la vulnérabilité avant qu'elle ne puisse être réparée. Dans d'autres cas, le pirate informatique peut être le premier à découvrir la vulnérabilité et à l'annoncer au grand public. Dans ce cas, la société de logiciels ou l'individu peut ne pas être averti à temps pour corriger la vulnérabilité, ce qui laisse suffisamment de temps aux pirates pour l'exploiter. Pour se prémunir contre ce type d'exploitation, les entreprises peuvent recourir à diverses mesures de protection, notamment des contrôles d'accès au réseau, le verrouillage des entrées d'accès sans fil, des réseaux locaux virtuels et des systèmes de détection d'intrusion.